GESTIÓN DE INFRAESTRUCTURAS INFORMATICAS

En esta época de transición y adaptación digital es imprescindible que toda la infraestructura informática de una empresa funcione a la perfección, con procesos optimizados en todos sus recursos técnicos para poder garantizar a nuestros clientes y trabajadores el mayor rendimiento y así generar el mayor valor para la empresa.

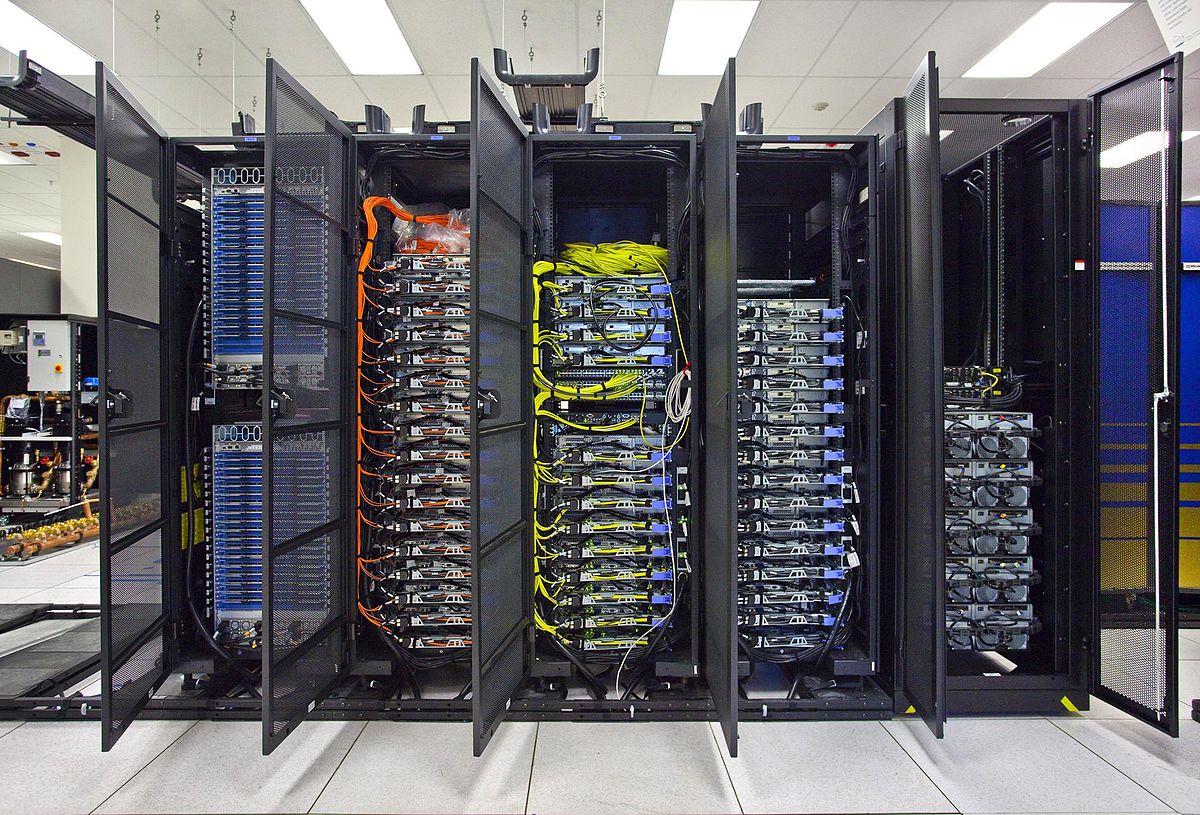

Conocemos por infraestructura informática al conjunto formado por el hardware, las comunicaciones y el software necesario para soportar los servicios de una organización que le permiten ejecutar de una manera eficiente sus necesidades internas y las que tiene con sus clientes y proveedores.

En la gestión de una infraestructura informática podemos definir tres grandes áreas de trabajo:

- Monitorización y resolución de incidencias

- Implementación funcional y cambios

- Estrategia de control y planificación

Que aporta Tic360 a una buena gestión de infraesctructuras

Tic360 incorpora una gran paquete de control, monitorización, seguridad e implementación en la gestión de una infraestructura informática. Los detallamos a continuación:

- Gateway

- Cortafuegos

- Se instala entre la red externa y la interna, monitorizando todas las conexiones externas e internas para filtrar cada paquete y autorizar o denegar su acceso

- Encaminamiento

- Encamina el tráfico por una red u otra en función de las necesidades y de la configuración

- Balanceo de carga

- Admite tantas tarjetas ethernet y tantas puertas de enlace como sean necesarias (multigateway) pudiendo así usar varias conexiones a internet de manera transparente. De esta forma podemos incrementar el ancho de banda de acceso a internet de una manera ponderada y así hacer un uso óptimo de nuestros accesos a internet. Podemos también diferenciar por tipo de tráfico para que, por ejemplo el correo, salga siempre por un determinado enlace así no ser considerado spam.

- Sistema de tolerancia a fallos

- Al disponer de balanceo de carga entre routers podemos definir un wan failover o un sistema de tolerancia a fallos, de tal forma que si un determinado enlace sufre un fallo el servicio no se vea afectado en ningún momento.

- Autentificación RADIUS

- Proxy HTTP

- Nos permite definir reglas de acceso a nivel de grupos y usuarios, por días de la semana y horas a los contenidos web internos o externos que se definan.

- También se pueden filtrar tráfico web en función de su contenido, los sitios que se podrán visitar o los que no se puede expresamente (redes sociales, prensa…)

- Podemos definir también los tipos de fichero que se pueden descargar

- Definición de un ancho de banda máxima por grupo o usuario

- Sistema de detección de intrusos IDS / IPS

- A través de la captura de paquetes y la definición de sus reglas podemos detectar intrusos en nuestra red y generar alertas inmediatas de virus, malware, ramsonware, intrusiones, spam, accesos remotos, inyecciones sql, pings ….

- Cortafuegos

- Infraestructuras

- Resolución de nombre DNS

- Servidor DHCP

- Abstracción de red

- Autoridad de certificación

- Redes privadas virtuales (VPN)

- Servicio de transferencia de ficheros (FTP)

- Copias de seguridad

- Almacenamiento en la nube